メールディーラーでシングルサインオン(以下、SSO)連携を利用するための設定を行います。

IIJ IDのSSO連携設定

IIJ-IDにアプリケーションを登録する

1. IIJ-IDのコンソールにアクセスし、ログインする。

2. 画面上部の「アプリケーション」>「アプリケーションの管理」をクリックする。

3. 「アプリケーションを追加する」>「カスタムアプリケーションを追加する」を

クリックする。

4. 「SAMLアプリケーション」を選択し、「次に進む」をクリックする。

5. 任意のアプリケーション名を入力し、「アプリケーションを追加する」を

クリックする。

メールディーラーに登録する情報の準備をする

1. IIJ-IDのコンソール画面で、作成したアプリケーションの「編集する」をクリックする。

2. 「IDプロバイダ情報」タブをクリックする。

3. 「SSOエンドポイントURL (Redirectバインディング)」を控えておく。

4. 「PEM」に表示されている内容をコピーしてtxtファイルに保存する。

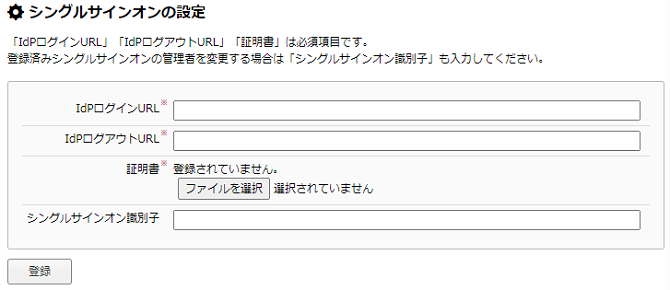

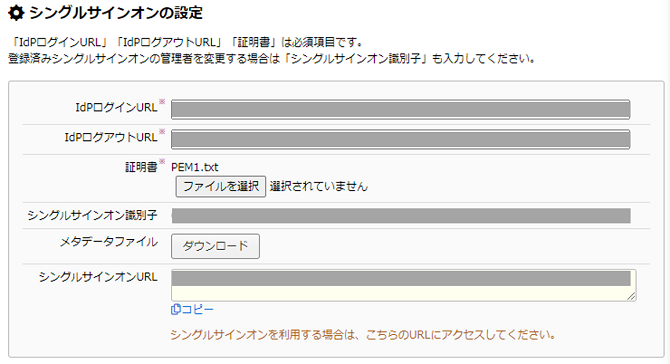

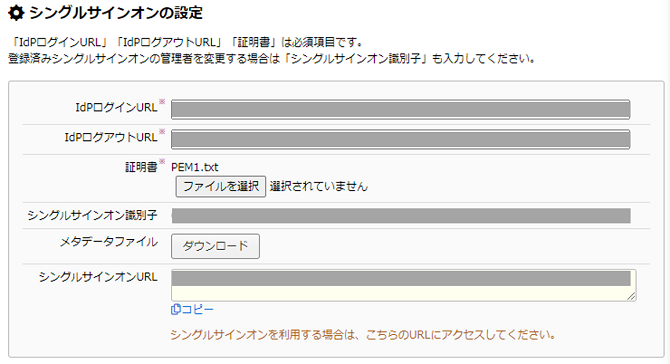

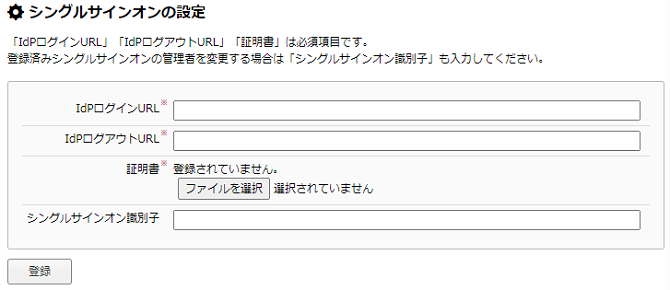

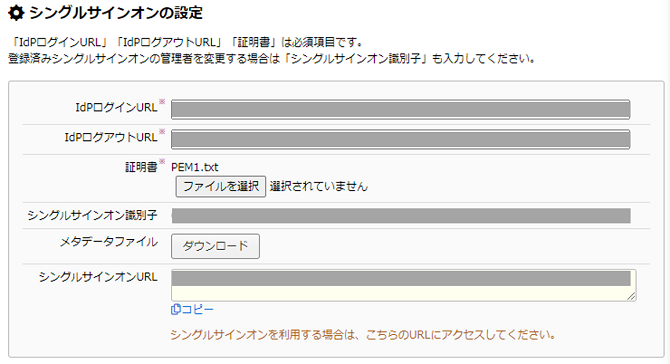

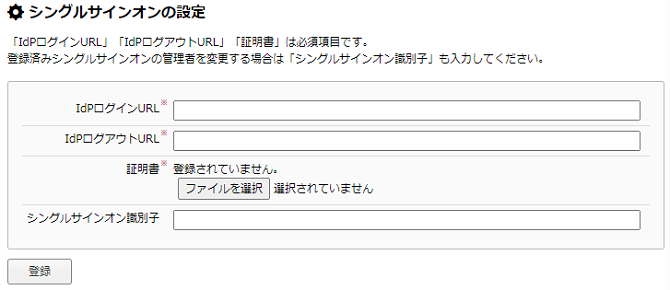

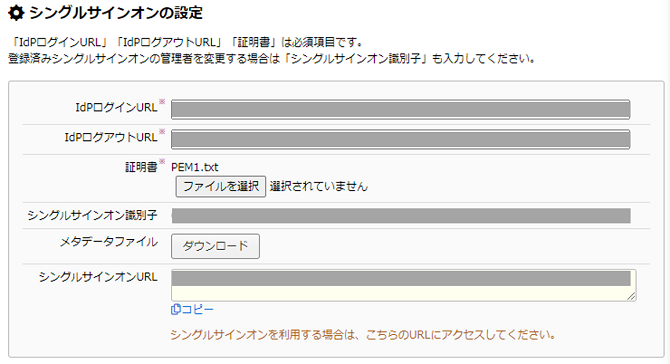

メールディーラー上でSSOの設定をする

1. メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」

をクリックする。

2. 下記項目を入力し、「登録」をクリックする。

| IdPログインURL | 上記にて控えておいた SSOエンドポイントURL (Redirectバインディング) |

|---|---|

| IdPログアウトURL | ※IdPから指定がある場合はそのURLを記載 ※IdPから指定がない場合は以下のような任意の URLを記載 ・IdP側のログイン画面のURL |

| 証明書 | 上記にてPEMの内容を保存したtxtファイル |

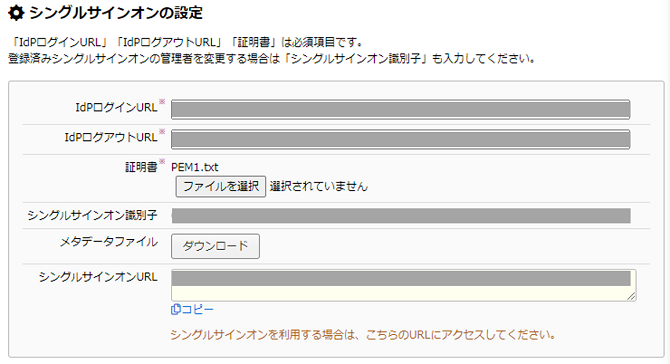

3. メタデータファイルをダウンロードし、シングルサインオンURLを控えておく。

IIJとメールディーラーを連携させる

1. IIJ-IDのコンソール画面で、作成したアプリケーションの「フェデレーション設定」タブを

クリックする。

2. 「SAML基本情報」の「SPのメタデータをアップロードする」を選択する。

3. 「SPメタデータ」の「ファイルを選択」をクリックし、メールディーラーから

ダウンロードしたメタデータファイルをアップロードする。

4. 「変更を適用する」をクリックする。

5. 「利用者設定」タブ >「編集」をクリックする。

6. 「利用者でないユーザも、アプリケーションへのログインを許可する」を選択し、

「変更を適用する」をクリックする。

設定を確認する

メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」を

クリックし、表示されている「シングルサインオンURL」にアクセスしてメールディーラーに

ログインできれば、SSOの設定は完了です。

CloudGate UNOのSSO連携設定

メールディーラーに登録する情報の準備をする

1. CloudGate UNOの管理者サイトにアクセスし、ログインする。

2. 左メニューの「設定」>「アイデンティティプロバイダー」をクリックする。

3. 「CloudGate SSOサーバー」内に表示されている「ログインURL」「ログアウトURL」を

控えておき、「証明書」をダウンロードする。

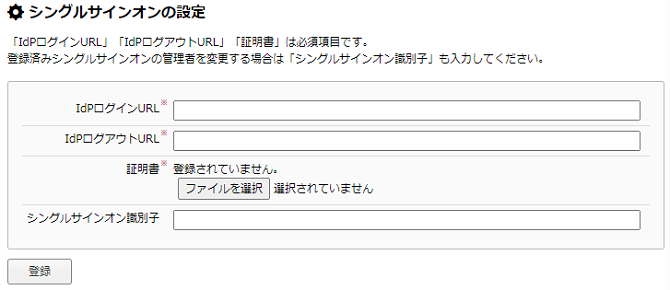

メールディーラー上でSSOの設定をする

1. メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」

をクリックする。

2. 下記項目を入力し、「登録」をクリックする。

| IdPログインURL | 上記にて控えておいたログインURL |

|---|---|

| IdPログアウトURL | 上記にて控えておいたログアウトURL |

| 証明書 | 上記にてダウンロードした証明書 |

3. メタデータファイルをダウンロードし、シングルサインオンURLを控えておく。

CloudGate UNOの設定変更を依頼する

下記情報をCloudGate UNOの営業担当者に提供の上、設定変更を依頼する。

| SAML Site URL | 上記にてメールディーラー上に表示された 「シングルサインオンURL」 |

|---|---|

| SAML Provider Name | 上記にてメールディーラーから取得した 「メタデータファイル」内の「entityID」 |

| SAML ACS URL | 上記にてメールディーラーから取得した 「メタデータファイル」内の 「AssertionConsumerService」>「Location」 |

アカウントの関連付けを行う

1. CloudGate UNOの管理者サイトにアクセスし、ログインする。

2. 左メニューの「アカウント管理」>「ユーザー」をクリックする。

3. 連携対象のアカウントのユーザーIDをクリックする。

4. 「ユーザー設定」内の「サービス」>「Mail Dealer」にチェックを入れ、

「アカウントID」にメールディーラーの「ユーザID」を入力する。

5. 「保存」をクリックする。

設定を確認する

メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」を

クリックし、表示されている「シングルサインオンURL」にアクセスしてメールディーラーに

ログインできれば、SSOの設定は完了です。

HENNGE ONEのSSO連携設定

連携設定手順については、こちらをご参照ください。

AkamaiのSSO連携設定

Akamaiにアプリケーションを登録する

1. Akamaiの「APPLICATIONS」>「Add application」>「SaaS app」をクリックする。

2. 「Application Name」は任意のものを入力し、「Protocol」は「SAML 2.0」を選択し、

「Create App and Configure」をクリックする。

3. 表示された「SSO URL」「Single logout URL」を控えておき、「Download」を

クリックする。

メールディーラー上でSSOの設定をする

1. メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」

をクリックする。

2. 下記項目を入力し、「登録」をクリックする。

| IdPログインURL | 上記にて控えておいたSSO URL |

|---|---|

| IdPログアウトURL | 上記にて控えておいたSingle logout URL |

| 証明書 | 上記にてダウンロードした証明書 |

3. メタデータファイルをダウンロードし、シングルサインオンURLを控えておく。

Akamaiで連携設定を行う

1. Akamaiの「SAML SETTINGS」にて下記を入力する。

| Entity ID | ダウンロードしたメタデータファイル内の「entityID」部分 |

|---|---|

| ACS URL | ダウンロードしたメタデータファイル内の「Location」部分 |

| Single logout URL | 通常のメールディーラーのログインURL |

2. 「AUTHENTICATION」にて、作成したディレクトリおよびユーザを割り当てる。

3. 「GENERAL」>「Application URL」に、メールディーラー上に表示された

シングルサインオンURLを入力する。

4. 「DEPLOYMENT」>「Deploy application」をクリックし、登録されたアプリを

クリックする。

設定を確認する

メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」を

クリックし、表示されている「シングルサインオンURL」にアクセスしてメールディーラーに

ログインできれば、SSOの設定は完了です。

Google Work SpaceのSSO連携設定

Google Work Spaceにアプリケーションを登録する

1. Google Work Spaceにて「ウェブアプリとモバイルアプリ」>「アプリを追加」

>「カスタムSAMLアプリの追加」をクリックする。

2. 「アプリの詳細」にて任意のアプリ名を入力して「続行」をクリックする。

3. 「Google IDプロバイダの設定」にて「SSOのURL」を控えておき、証明書を

ダウンロードする。

メールディーラー上でSSOの設定をする

1. メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」

をクリックする。

2. 下記項目を入力し、「登録」をクリックする。

| IdPログインURL | 上記にて控えておいたSSOのURL |

|---|---|

| IdPログアウトURL | https://google.co.jp |

| 証明書 | 上記にてダウンロードした証明書 |

3. メタデータファイルをダウンロードし、シングルサインオンURLを控えておく。

Google Work Spaceで連携設定を行う

1. Google Work Spaceの画面に戻り「続行」をクリックする。

2. 「サービスプロバイダの詳細」にて下記を入力して「続行」をクリックする。

| ACSのURL | ダウンロードしたメタデータファイル内の「Location」部分 |

|---|---|

| エンティティID | ダウンロードしたメタデータファイル内の「entityID」部分 |

3. 「ユーザーアクセス」>「サービスのステータス」にて「オン(すべてのユーザー)」を

選択して保存する。

設定を確認する

メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」を

クリックし、表示されている「シングルサインオンURL」にアクセスしてメールディーラーに

ログインできれば、SSOの設定は完了です。

OktaのSSO連携設定

Oktaにアプリケーションを登録する

1. Oktaの「アプリケーション」>「アプリ統合を作成する」>「SAML2.0」をクリックする。

2. 任意のアプリ名を入力する。

3. 「シングルサインオンURL」「オーディエンスURI(SPエンティティID)」には

いずれも通常のメールディーラーのログインURLを入力し、「名前ID形式」は

「詳細不明」、「アプリケーションのユーザー名」は「Eメール」を選択し、

「仕上げ」をクリックする。

4. 「セットアップ手順を表示する」をクリックし、

「IDプロバイダーのシングルサインオンURL」を控えておき、証明書をダウンロードする。

メールディーラー上でSSOの設定をする

1. メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」

をクリックする。

2. 下記項目を入力し、「登録」をクリックする。

| IdPログインURL | 上記にて控えておいたIDプロバイダーのシングルサインオンURL |

|---|---|

| IdPログアウトURL | https://www.okta.com |

| 証明書 | 上記にてダウンロードした証明書 |

3. メタデータファイルをダウンロードし、シングルサインオンURLを控えておく。

Oktaで連携設定を行う

1. Oktaの画面に戻り、「全般」から「SAML設定」の「編集」をクリックし、下記を入力する。

| シングルサインオンURL | ダウンロードしたメタデータファイル内の「Location」部分 |

|---|---|

| オーディエンスURI(SPエンティティID) | ダウンロードしたメタデータファイル内の「entityID」部分 |

2. 「仕上げ」をクリックする。

3. ユーザをメールディーラーのアプリに割り当てる。

4. 表示される「IDプロバイダーのシングルサインオンURL」を再度控えておく。

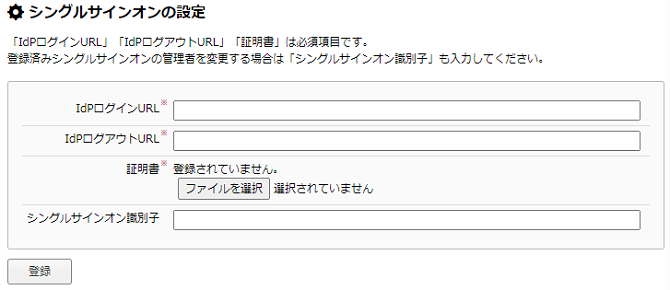

メールディーラーのSSO設定を書き換える

1. メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」

をクリックする。

2. 「IdPログインURL」にOktaで控えておいた「IDプロバイダーのシングルサインオンURL」を

上書きして「変更」をクリックする。

設定を確認する

メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」を

クリックし、表示されている「シングルサインオンURL」にアクセスしてメールディーラーに

ログインできれば、SSOの設定は完了です。

トラスト・ログインのSSO連携設定

トラスト・ログインにアプリケーションを登録する

1. トラスト・ログインにログインし、「管理ページ > アプリ」メニューを開き、

画面右上の「アプリ登録」ボタンをクリックする。

2. 「企業アプリ登録」画面で検索し、「メールディーラー(SAML) 」を選択する。

3. 「IDプロバイダーの情報」 の「IDプロバイダーURL」を控えておき、

「証明書を取得」から証明書をダウンロードする。

4. 「登録」ボタンは押さず、別タブでメールディーラーを開く。

メールディーラー上でSSOの設定をする

1. メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」

をクリックする。

2. 下記項目を入力し、「登録」をクリックする。

| IdPログインURL | 上記にて控えておいたIDプロバイダーURL |

|---|---|

| IdPログアウトURL | https://portal.trustlogin.com/user/ |

| 証明書 | 上記にてダウンロードした証明書 |

3. メタデータファイルをダウンロードし、シングルサインオンURLを控えておく。

トラスト・ログインで連携設定を完了させる

1. 「サービスプロバイダーの設定」で「ログインURL」に、メールディーラーにて控えておいた

「シングルサインオンURL」を入力し、メタデータをアップロードする。

2. 「登録」ボタンをクリックする。

トラスト・ログインのユーザーの設定

① ユーザーがマイページで追加する場合

1. 「マイページ」で「アプリ追加」ボタンをクリックする。

2. 「アプリ登録」画面で「メールディーラー(SAML)」を選択し、画面右上の「次へ」ボタンを

クリックします。

3. 「表示名」を変更する場合は入力し、「登録」ボタンをクリックする。

4. 「マイページ」または「拡張機能」でアプリをクリックし、ログインが成功するか確認する。

② 管理者がメンバーを追加する場合

1. 「管理ページ > アプリ」メニューで「メールディーラー(SAML)」アプリを検索し

クリックする。

2. 「メンバー追加」をクリックし、メンバー一覧から追加するユーザーを選択し

「登録」ボタンをクリックして追加する。

Microsoft Entra IDのSSO連携設定

Microsoft Entra IDでアプリケーションを登録する

1. https://portal.azure.com/にアクセスする。

2. 左上の三本線マーク「三」をクリックし、「Microsoft Entra ID」をクリックする。

3. 左メニュー内の「>管理」をクリックし、「エンタープライズアプリケーション」を開く。

4. 「+新しいアプリケーション」をクリックする。

5. 「+独自のアプリケーションの作成」をクリックする。

6. 「入力名」に任意の名称を入力し、「ギャラリーに見つからないその他のアプリケーションを

統合します(ギャラリー以外)」を選択し、「作成」ボタンをクリックする。

7. 左メニュー内の「概要」を開き、「ユーザーとグループの割り当て」をクリックする。

8. 「+ユーザーまたはグループの追加」から使用するユーザを割り当てる。

9. 左メニュー内の「>管理」をクリックし、「シングルサインオン」をクリックする。

10. 「ログインURL」「ログアウトURL」を控えておき、別タブでメールディーラーを開く。

メールディーラー上でSSOの設定をする

1. メールディーラー画面右上の「管理設定」>「ユーザ設定」>「シングルサインオンの設定」

をクリックする。

2. 下記項目を入力し、「登録」をクリックする。

| IdPログインURL | 上記にて控えておいたログインURL |

|---|---|

| IdPログアウトURL | 上記にて控えておいたログアウトURL |

| 証明書 | 仮のダミーファイル(拡張子自由) |

3. メタデータファイルをダウンロードし、メタデータファイル内の「entityID」と

「Location」を控えておく。

Microsoft Entra IDの設定とメールディーラーの設定を紐づける

1. Microsoft Entra IDの画面に戻り、「基本的なSAML構成」の「編集」をクリックする。

2. 「識別子」「応答URL」に、下記をそれぞれ入力する。

| 識別子 | ダウンロードしたメタデータファイル内の「entityID」部分 |

|---|---|

| 応答URL | ダウンロードしたメタデータファイル内の「Location」部分 |

3. 「SAML証明書」内の「証明書(Base64)」をダウンロードする。

4. メールディーラーの画面に戻り、先ほどアップロードした仮のダミーファイルを、

3.でダウンロードした証明書に差し替え、「登録」をクリックする。